Assistente em Administração - 2017

Os pacotes de software Microsoft Office e LibreOffice contêm aplicativos de processamento de texto, de planilha eletrônica e de banco de dados, entre outros. Assinale a opção que contém apenas aplicativos de banco de dados desses pacotes.

Usando o processador de texto Word versão 2003 em português, em ambiente Windows, é possível percorrer o texto digitado usando teclas de atalho. Relacione corretamente cada atalho da Coluna I com a função correspondente na Coluna II. Coluna I 1. Ctrl + HOME 2. Ctrl + Page UP 3. Ctrl + Delete 4. Ctrl + ->

Coluna II ( ) Desloca o cursor para o início da próxima palavra.

( ) Exclui os caracteres da palavra situados à direita do cursor. ( ) Desloca o cursor para o início da página anterior. ( ) Desloca o cursor para o início do documento. A sequência correta, de cima para baixo, é:

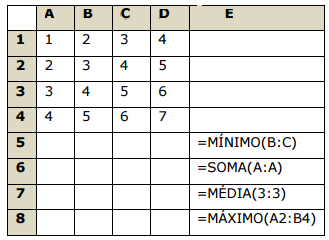

Atente à seguinte planilha Excel:

Considerando a planilha Excel apresentada acima, relacione corretamente as fórmulas aos resultados obtidos, numerando a Coluna II de acordo com a Coluna I. ,

Coluna I

-

=MÍNIMO(B:C)

-

=SOMA(A:A)

-

=MÉDIA(3:3)

-

=MÁXIMO(A2:B4)

Coluna II

( ) 2

( ) 10

( ) 4,5

( ) 5

A sequência correta, de cima para baixo, é:

Considere as afirmações abaixo acerca da cadeia de caracteres [ABC]PQR!XYZ referente à célula de uma planilha Excel externa. I. ABC é o nome do arquivo que contém a planilha Excel XYZ. II. XYZ representa a célula da planilha de nome PQR. III. PQR é o nome do arquivo onde está a planilha ABC. É correto o que se afirma somente em

Relacione corretamente as ferramentas de segurança com as respectivas definições, numerando a Coluna II de acordo com a Coluna I.

Coluna I

-

Proxy

-

Firewall

-

Criptografia

-

Certificação digital

Coluna II

( ) Documento eletrônico que garante a confidencialidade e a autenticidade de uma pessoa, máquina, site ou aplicação.

( ) Conjunto de cálculos/regras para tornar incompreensível uma informação para quem desconhece o método ou a chave usada.

( ) Intermediário entre o computador e a Internet capaz de melhorar o acesso à rede pelo uso de cache de páginas mais acessadas.

( ) Barreira de proteção por software ou hardware que controla o tráfego de dados a partir de um conjunto de regras.

A sequência correta, de cima para baixo, é:

Assinale a opção que contém apenas nomes de sistemas operacionais.

Assinale a opção que apresenta valores respectivamente para a taxa de transmissão e a largura de banda dos meios físicos de transmissão de dados.

Atente às seguintes afirmações a respeito de segurança de sistemas. I. O uso do teclado virtual é uma forma de evitar a ação maléfica dos softwares malwares como keyloggers e screenloggers. II. Malwares do tipo vírus, worm e bot, além de infectar um computador têm capacidade de propagação automática. III. Sniffers monitoram o tráfego na rede, capturam pacotes de dados à procura de informações como senhas de acesso, e-mails e endereços de sites acessados. É correto o que se afirma em

Mesmo com a tela bloqueada por senha, um computador pode ter o hash da senha do usuário roubado. Um ataque possível consiste em plugar numa porta USB da máquina um pendrive especial que irá se identificar como adaptador de rede sem fio. Dessa forma, ele pode monitorar a conexão com a Internet e assim enviar preciosas informações para um servidor malicioso. Atente ao que se diz a seguir a esse respeito:

I. Versões do Windows e do Mac OS automaticamente instalam novos dispositivos USB assim que são conectados ao computador, ainda que este esteja bloqueado por senha.

II. Isto é verdade para o Windows, pois seu algoritmo de senhas utiliza a função criptográfica MD5sum com hashes de 32 bits, mais inseguros que os hashes MD5 de 64 bits do Mac OS.

III. Quando um computador está com a tela bloqueada por senha, ainda é possível haver tráfego de rede, o que vale tanto para o Windows como para o Mac OS.

Está correto o que se afirma em

O uso contínuo de um computador acarreta o aquecimento de seus componentes internos. Para evitar danos causados pelo superaquecimento do processador, é necessário verificar com frequência o bom funcionamento da ventoinha (cooler). Um conhecido programa para Windows que monitora a temperatura dos componentes do PC é denominado