Perito Criminal - 2022

Dois furos em um anteparo distantes entre si 0,060 mm representa uma fonte de dupla fenda. Um outro anteparo sem furos está a 2,0 m de distância dessa fonte. Calcule o comprimento de onda da luz sabendo que a quarta franja brilhante está a 3,2 cm da linha central.

Três discos polarizadores possuem seus centros colinearesigualmente espaçados. O primeiro disco, localizado em umaextremidade, possui seu eixo de transmissão perpendicular aoterceiro, localizado na outra extremidade. O disco do meio girasobre seu eixo com velocidade angular ω. Se uma ondaeletromagnética entra por um dos discos das extremidadescalcule a intensidade do feixe que emerge do disco da outraextremidade.

Uma onda eletromagnética de comprimento de onda efrequência bem definidos atinge uma placa metálica, cujafunção trabalho vale ø, submersa em um campo magnético devetor perpendicular ao vetor normal da placa metálica. Umelétron é ejetado de forma paralela ao vetor normal da placametálica atingindo um outro ponto pertencem a mesma placaa uma distância igual a 2r. Calcule a intensidade do campomagnético ao qual a placa está submersa.

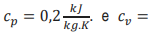

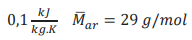

Quatro mols de ar a temperatura de 27 °C e pressão de 200 kPa está dentro de um pistão cilíndrico capaz de se mover na vertical. O pistão é aquecido mediante pressão constante até a temperatura de 227 °C, após atingir essa temperatura o sistema dissipa calor mediante um processo a volume constante e, retorna ao estado inicial mediante uma compressão adiabática. Tomando

Uma partícula de massa desprezível e carga q = -0,8 nC realiza um movimento circular de raio igual a 2 cm em torno deuma partícula Q = 1μC. Se o raio do movimento for aumentopara o dobro do inicial e sua velocidade se mantiver constante,calcule a variação de energia do sistema.

Ataques a redes de computadores são tipos de crimes virtuais que visam, entre outras coisas, prejudicar computadores alheios. Estes ataques são crimes que todos os usuários, ou redes de computadores em geral, correm o risco de sofrer, mas que nem sempre sabem exatamente o que são, como agem e quais danos podem vir a causar aos computadores. Em um tipo de ataque específico não é necessário que o invasor tenha invadido a rede de fato, ele envia, dentre outras coisas, um número elevado de pacotes de requisição à rede alvo, fazendo com que esta rede apresente indisponibilidade.

Assinale a opção que contém o nome do ataque descrito acima:

Levando em consideração os algoritmos criptográficos DES, AES e RSA, julgue as afirmações abaixo:

I. O DES (Data Encryption Standard) criptografa um bloco de texto de 64 bits usando uma chave de 64 bits. Ele possui dois blocos de transposição e 16 cifras cíclicas complexas. Embora as 16 cifras cíclicas de iteração sejam conceitualmente as mesmas, cada uma usa uma chave diferente derivada da chave original. II. O AES (Advanced Encryption Standard) é um algoritmo de criptografia de chave simétrica que foi concebido para substituir o algoritmo DES devido a chave do último ser muito pequena. Ele foi projetado com três tamanhos de chave: 128, 192 ou 256 bits. III. O RSA (Rivest-Shamir-Adleman) é uma cifra de bloco em que o texto claro e o cifrado são inteiros entre 0 e n - 1, para algum n. Um tamanho típico para n é 1024 bits, ou 309 dígitos decimais, ou seja, n é menor que 21024.

É CORRETO o que consta:

Marque a alternativa abaixo que indica, corretamente, o nome do algoritmo simétrico de criptografia de fluxo de tamanho de chave variável com operações orientadas a bytes. O algoritmo é baseado no uso de uma permutação aleatória. Neste algoritmo uma chave de tamanho variável de 1 a 256 bytes (8 a 2048 bits) é usada para inicializar um vetor de estado S de 256 bytes, com elementos S[0], S[1], ... , S[255]. Em todos os momentos, S contém uma permutação de todos os números de 8 bits de 0 a 255. Para a encriptação e a decriptação, um byte k é gerado a partir de S selecionando uma das 255 entradas de uma forma sistemática. À medida que cada valor de k é gerado, as entradas em S são mais uma vez permutadas.

Levando em consideração as terminologias relacionadas à criptografia assimétrica, julgue as afirmações abaixo:

I. Chaves assimétricas são duas chaves relacionadas, uma pública e uma privada, que são usadas para realizar operações complementares, como encriptação e decriptação ou geração e verificação de assinatura. II. O algoritmo criptográfico de chave pública é um algoritmo que usa duas chaves relacionadas, uma pública e uma privada. As duas possuem a propriedade de ser computacionalmente viável derivar uma da outra, ou seja, derivar a chave pública a partir da privada e vice-versa. III. O certificado de chave pública é um documento emitido e assinado digitalmente pela chave privada de uma autoridade de certificação, que vincula o nome de um assinante a uma chave pública. O certificado indica que o assinante identificado tem o único controle e acesso à chave privada correspondente. IV. A infraestrutura de chave pública é um conjunto de políticas, processos, plataformas de servidor, software e estações de trabalho usadas para fins de administrar certificados e pares de chave pública-privada, incluindo a capacidade de emitir, manter e revogar certificados de chave pública.

É CORRETO o que consta:

Para empregar uma cifra de bloco em diversas aplicações, cinco modos de operação foram definidos pelo NIST (SP 800-38A). Basicamente, um modo de operação é uma técnica para melhorar o efeito de um algoritmo criptográfico ou adaptar o algoritmo para uma aplicação, como a de uma cifra de bloco a uma sequência de blocos de dados ou fluxo de dados. As opções abaixo explicam de maneira correta os modos de operação, EXCETO: