Técnico Judiciário - Tecnologia da Informação - 2022

Um tribunal regional do trabalho planeja realizar a migração de suas cargas de trabalho modificando-as de modo a otimizá-las para os recursos nativos da Google Cloud a medida que estão sendo migradas. Como requisito, a carga de trabalho é modernizada durante a migração de modo a aprimorar o desempenho da carga.

Com base na situação apresentada, assinale a opção que indica o modelo de implantação presente no texto.

Considere-se que as tabelas Produto e Categoria, a seguir, tenham sido implementadas em um banco de dados SQL.

Produto

idProduto DeProduto idCategoria ValorProduto

1 Arroz 2 9

2 Feijão 2 9

3 Detergente 1 7

4 Sabão 1 7

5 Escova 1 7

Categoria

idCategoria DeCategoria

1 Limpeza

2 Alimentos

Considere-se, ainda, que o script SQL a seguir tenha sido executado no Postgres12.

SELECT C.DeCategoria, AVG(P.ValorProduto) total FROM Produto P LEFT OUTER JOIN Categoria C ON P.idCategoria = C.idCategoria GROUP BY P.idCategoria HAVING total > 7;

Assinale a opção que contenha a tabela com o resultado correto do script supracitado.

Para se realizar um backup lógico, por meio de um conjunto de instruções SQL que podem ser executadas para reproduzir as definições de objetos do banco de dados originais e os dados da tabela no MySql 8 de uma database chamada dbtrt, o comando correto é

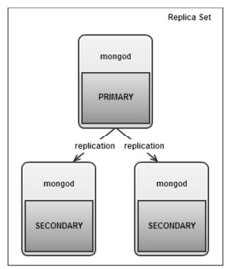

O Mongodump é um utilitário para backup no MongoDB 6.0 que

Assinale a opção que apresenta o comando do Wireshark que permite exibir apenas pacotes de/ou para o endereço IP 10.1.2.3.

No OSWAP 2021 são citados 10 principais riscos de segurança de aplicativos da Web. Assinale a opção que indica o risco que trata sobre violação do princípio de privilégio mínimo ou negação por padrão, em que deve ser concedida permissão apenas para recursos, funções ou usuários específico.

Em relação à criptografia assimétrica é correto afirmar que

Caso se queira bloquear, no Linux, o IP 10.1.1.3 por meio do iptables, o comando a ser utilizado é o

Conforme a Resolução CNJ n.º 91/2009, a implantação do programa de gestão documental e a avaliação e controle dos trabalhos executados no âmbito das instituições são de responsabilidade dos