Analista Judiciário - Infraestrutura de Tecnologia da Informação - 2024

A República Federativa do Brasil rege-se, em suas relações internacionais, pelos seguintes princípios, com exceção de um. Assinale-o.

São brasileiros natos

A Constituição, em regra, veda a acumulação de cargos públicos, com algumas exceções. Diante do exposto, desde que haja compatibilidade de horários, é permitida a acumulação de

O Conselho Nacional de Justiça compõe-se de 15 (quinze) membros com mandato de 2 (dois) anos, admitida 1 (uma) recondução.

As opções a seguir apresentam membros que participam desse Conselho, à exceção de uma. Assinale-a.

A nova lei de licitações (Lei nº 14.133/21) instituiu uma nova modalidade de licitação denominada

A técnica de spoofing é muito empregada em testes de penetração e ataques cibernéticos. Ao usar spoofing pode-se escolher entre diversas possibilidades.

Por exemplo, a aplicação apenas da técnica de IP spoofing permite

Correlacione as afirmativas sobre segurança de ativos em uma rede corporativa a seguir com os tipos de malware contra os quais se pretende proteger.

( ) Trojan. ( ) Worm. ( ) Spyware. ( ) Ransomware.

-

O Firewall pode proteger desse malware bloqueando a replicação dele entre segmentos de rede.

-

A mitigação mais efetiva contra esse malware é a execução regular de backup dos dados.

-

O uso de proxy pode ajudar contra este tipo de malware, realizando varredura contra malware em todos os arquivos baixados por computadores na rede corporativa.

-

O bloqueio de tráfego de saída no firewall pode impedir que os dados obtidos por esse malware sejam exfiltrados através da internet.

A relação correta, na ordem apresentada, é

A criptografia é o estudo e a prática de técnicas que envolvem a criação de algoritmos matemáticos para transformar dados em formatos indecifráveis para pessoas não autorizadas e, assim, proteger informações sensíveis durante sua transmissão ou armazenamento.

Nesse contexto, a prevenção contra a modificação ou destruição imprópria de informação de forma não autorizada está relacionada ao contexto de

No contexto de criptografia de chave simétrica, faça a associação correta dos algoritmos abaixo elencados com as técnicas de cifragem utilizadas.

- Cifra de bloco. 2. Cifra de fluxo.

( ) 3DES. ( ) RC4. ( ) AES. ( ) SEAL.

A associação correta é

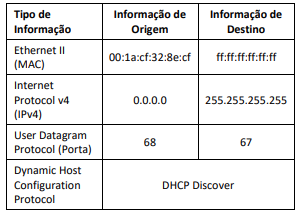

Um pacote egresso da interface de rede de um Computador Pessoal (PC - Personal Computer) foi capturado por um sniffer de rede; suas principais informações são apresentadas pela tabela abaixo.

Sobre essa captura, avalie as afirmativas a seguir.

I. Trata-se de uma consulta inerente ao processo de configuração dinâmica de informações de rede, como IP, máscara de rede, default gateway etc., solicitada pelo PC ao servidor DHCP que possui endereço físico ff:ff:ff:ff:ff:ff.

II. O MAC do PC é o 00:1a:cf:32:8e:cf.

III. Caso haja retorno do servidor DHCP à esta consulta, as informações de MAC, IPv4 e Porta retornarão com suas posições invertidas, as que estão na origem estarão no destino e vice versa.

Está correto o que se afirma em