Analista de Tecnologia da Informação - 2023

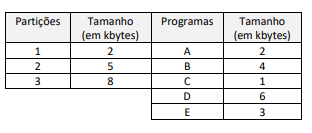

Roberto é analista da DPE/RS e está fazendo manutenção em um sistema antigo da Defensoria. Esse sistema faz uso de alocação particionada estática com suas partições estabelecidas na inicialização do sistema. Retirando a área de sistema operacional, a divisão das partições está descrita na tabela a seguir.

Há 5 programas a serem executados: A, B, C, D, E. A sequência de alocação dos três programas iniciais nas partições 1, 2 e 3 a serem executados por Roberto de forma a ter a menor fragmentação interna é:

João trabalha em uma fabricante de notebooks e está executando um projeto de hierarquização de memória para melhoria de performance e usabilidade dos computadores. As boas práticas destacam que só deve usar memória cara quando necessário e fornecer o máximo possível de memória barata e não volátil. Em seu projeto, João identificou que deverá acrescentar a maior quantidade de memória volátil com o menor custo. Logo, em seu projeto, João deverá acrescentar ao notebook mais:

Amanda é técnica da DPE/RS e foi encarregada de conferir os valores de um serviço de nuvem privada prestado à Defensoria. O serviço corresponde ao aluguel do equipamento, chamado de Valor A, mais o serviço de suporte chamado de Valor B. Ao verificar os valores, notou que o software utilizado colocou os valores em bases diferentes, visto que o correto seria decimal, de forma que o Valor A = DBA (hexadecimal) e o valor B = 111011100101 (binário). O valor total (em decimal) que Amanda deverá enviar ao setor de pagamento é:

Ana trabalha na empresa X, que presta serviço de Tecnologia da Informação à DPE/RS. Durante o funcionamento do site da Defensoria, notou a ocorrência de deadlock. Ana iniciou uma investigação para identificar a tarefa que ocasionou o deadlock. A atividade executada pela aplicação que ocasionou o deadlock foi:

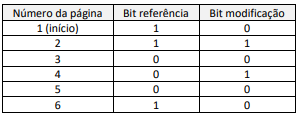

Virgínia é analista de qualidade de software da DPE/RS e está verificando qual o melhor algoritmo de substituição de páginas para as aplicações da Defensoria. Os dados usados são:

Virgínia usou o Algoritmo de Segunda Chance Aperfeiçoado. Considerando que não ocorrerá nenhuma nova execução ou modificação e que a partir desse momento só haverá a remoção das páginas, a sequência de remoção de páginas da memória principal identificada por Virgínia será:

Lara trabalha como administradora de banco de dados na empresa X. Ao efetuar um atendimento ao cliente in loco, identificou que, após a atualização de uma tabela, os dados estavam incorretos. Após a depuração do problema, viu que havia 3 processos em seção crítica. Lara verificou que a solução para o problema de seção crítica consiste em atender aos requisitos:

Em termos de segurança da informação, ao assinar um pacote de dados com a chave privada do certificado digital e permitir que o conteúdo seja verificado no receptor através da chave pública, de acordo com o algoritmo RSA, é possível garantir a:

Paula está desenvolvendo um sistema de chat que garante a veracidade do conteúdo enviado com a utilização de um hash criptográfico para cada mensagem. A certificação digital não será utilizada, sendo adotada uma chave estática para gerar os blocos de hash.

Para implementar a funcionalidade, ela deverá usar o algoritmo:

Alexandre chegou ao trabalho e foi impedido de acessar sua estação de trabalho pela equipe de crise. Conversando com os membros da equipe, foi informado de que os arquivos foram criptografados, e que o sequestrador exigiu um pagamento em bitcoins para que ocorresse a decriptografia. Nesse contexto, Alexandre logo percebeu que foi um ataque por meio de:

Kléber está instalando um novo servidor de Network File System (NFS). O novo servidor de NFS se localiza em uma rede com enlaces altamente confiáveis, que não apresentam perdas de pacote, mesmo em condições de sobrecarga. Devido à alta confiabilidade da rede, Kléber optou por desativar o controle de congestionamento no servidor, a fim de aliviar a carga de processamento. Dessa forma, Kléber instalou a versão mais recente possível do NFS compatível com transporte por User Datagram Protocol (UDP). Logo, Kléber procedeu com a instalação do NFS: